Na webových stránkách belgické bezpečnostně-analytické firmy ironPeak se objevil nový post na blogu, který popisuje poměrně závažnou chybu v zabezpečení některých Maců.

Mohlo by vás zajímat

Výše zmiňovaná chyba v zabezpečení se týká všech Maců, které disponují procesory od Intelu a mají v sobě implementovaný bezpečnostní čip T2. Tyto Macy jsou náchylné k útoku, který může útočníkovi za specifických podmínek umožnit přístup do kernelu operačního systému, díky čemuž je například možné obejít některé zabezpečovací mechanismy. Dobrou zprávou je, že u nových Maců s procesory od Intelu (ale i těch budoucích s Apple Silicon) je již tato chyba buď opravená, nebo z důvodu odlišné architektury zcela nepoužitelná. U většiny Maců z let 2018-2020 však tato díra v zabezpečení stále funguje a fungovat bude, neboť jí není možné softwarově opravit.

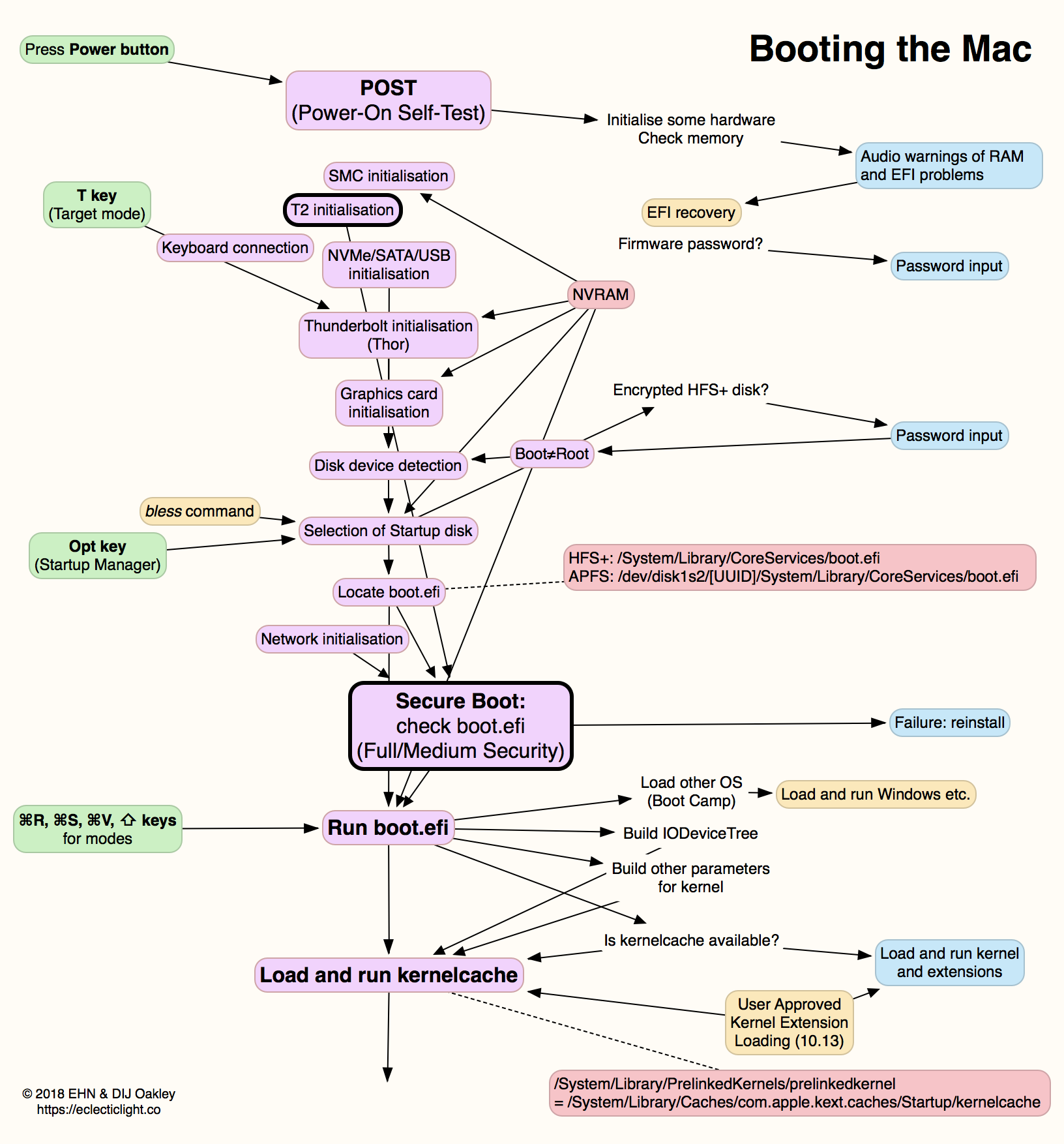

Technické detaily rozebírají autoři na svém blogu, ve zkratce jde však o problém týkající se bezpečnostního čipu T2, resp. některých jeho instrukcí, které čip provádí při každém zapnutí Macu, při tzv. boot sekvenci. Problém nastává v okamžiku, kdy T2 čip, na kterém běží bridgeOS, provádí verifikaci pravosti operačního systému, který se na daném Macu bootuje (viz. diagram níže).

Bezpečností čip T2 je založený na procesoru A10, který se objevil v iPhonu 7. Ten se shodou okolností stal populárním cílem různých hackerů a jailbreakerů, neboť obsahoval jisté bezpečnostní nedostatky, které bylo možné využít a provádět činnosti, které by jinak nebyly možné. Vzhledem k tomu, že díra v zabezpečení se týkala fyzického návrhu čipu, problém nebylo možné dodatečně zalepit bezpečnostním hotfixem.

Za pomocí modifikovaného exploitu checkm8 a další specifické softwarové a hardwarové výbavy je možné relativně snadno obejít bezpečnostní zábrany T2 čipu a dostat se tak přímo k jádru operačního systému. Kromě výše uvedeného celý proces vyžaduje jen jednu další věc – fyzický přístup k napadenému Macu.

Mohlo by vás zajímat

V praxi takovýto útok znamená, že se může útočník dostat prakticky ke všem informacím, které jsou na Macu uložené. Šifrování za pomocí FileVault útočníka jen potenciálně zpomalí, neboť se sice k datům jako takovým nedostane, může však do systému nahrát například keylogger s odesíláním dat do externího přijímače. V rootu je navíc možné vypnout dálkový Activation lock.

Autoři tohoto nálezu se údajně měsíce snažili kontaktovat Apple s cílem, aby společnost chybu nějakým způsobem reflektovala a minimálně o ní informovala uživatele. Ten samý postup byl údajně aplikován i pro velké Apple-centrické servery, i zde však došlo k minimální odezvě. Je velice pravděpodobné, že Apple o tomto problému ví. Vzhledem k tomu, že však nezapadá do „security and privacy first“ narativu, a navíc s ním není možné cokoliv dělat, jen hraje „mrtvého brouka“.

Pokud je to pravda, tak to má Apple docela problém. Třeba u mého MacBook Air 2019 uváděli v propagačních materiálech a videu, že ten čip T2 zabezpečuje vše, včetně Bootu, pokud to tak není a chyba je neopravitelná, tak může koncový zákazník odstoupit od kupní smlouvy.

Zbytečně přehnané jako vždy. Útočnník musím mít HW přístup k zařízení, děláte jako kdyby jiné zařízení bylo neprolomitelné při HW útoku :-D Jako informace ok, ale jako obava pro majitele? Nemyslím si, když přijdeš o HW, tak je jedno co máš za výrobek od jakéhokoli výrobce, stejně se k datum dá dostat.

To je docela pravda, souhlasím. :)

Ano je to pravda, riziko zneužití bude asi malé! Ale na druhou stranu jsi přilacíme aby k podobným problemům nedochazelo…

JSI PŘILÁCEJÍCÍ :D :D :D

SI NEANDRTÁLEC ????

Tak si priplacejte. To mi dava smysl.

Tam si alespoň můžeš vyměnit disk a neplatit za to 400% přirážku 😉